Nous publions des conseils supplémentaires sur un problème de connexion potentiel impactant les appareils Android certifiés par des équipes Microsoft (par exemple, les salles d'équipes sur Android, les téléphones d'équipe, les panneaux d'équipe et les affichages d'équipes). Ce problème découle d'une nouvelle authentification de la stratégie d'accès conditionnelle à l'identification ENTRA (DCF) de la politique de ciblage du périphérique. Cette nouvelle politique a été déployée auprès des locataires dans le cadre d'une initiative future sécurisée à l'échelle de Microsoft. Bien qu'il n'y ait pas de déploiements supplémentaires prévus pour le moment, les futurs plans de déploiement seront communiqués via les canaux officiels, y compris les publications par courrier électronique et Microsoft 365.

Bien que des conseils précédemment partagés ici: modifications de stratégie pour les appareils Microsoft Teams à l'aide de l'authentification du flux de code de périphérique | Microsoft Community Hub a inclus des étapes pour exclure les appareils Android des équipes de cette politique, nous avons observé des appareils qui n'ont pas été exclus et ont été déconnectés.

Si vous avez des équipes Android d'équipes qui ont été déconnectées, connectez-vous de préférence à l'appareil manuellement. Cependant, dans le scénario probable, ces appareils sont dans des emplacements distants, complétez les étapes suivantes pour restaurer la fonctionnalité de connexion à distance:

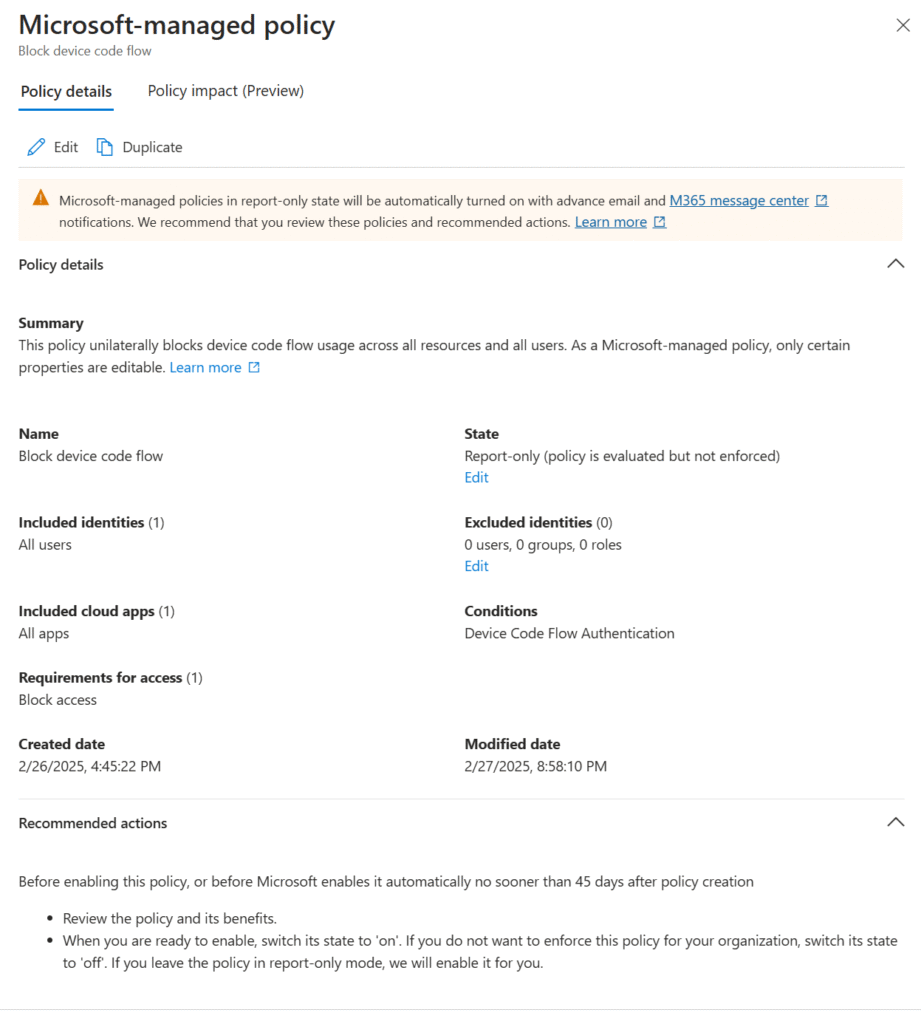

- Connectez-vous au portail ID ENTRA (https://www.entra.microsoft.com), accédez à vos politiques d'accès conditionnel et modifiez la stratégie d'accès conditionnelle gérée par Microsoft appelé « flux de code de périphérique de bloc », excluez les comptes de ressources de périphérique Android de votre équipe. Vous pouvez également modifier l'état de « ON » en « rapport uniquement » ou « OFF » Cependant, Microsoft recommande de bloquer le flux de code de périphérique dans n'importe quel scénario qu'il n'est pas explicitement requis (Block Authentication Flows | Microsoft Learn). Une fois que vous avez modifié cette politique, elle ne s'activera plus dans votre locataire.

Capture d'écran de la politique de « flux de code de périphérique de bloc » dans l'id ENTRA.

- Une fois la politique modifiée, redémarrez vos équipes Android Appareils pour les forcer à vous connecter (vous devrez peut-être redémarrer jusqu'à 3 fois)

- Si le redémarrage de l'appareil échoue, essayez de signer manuellement l'appareil en utilisant des informations d'identification de compte de ressources d'équipes valides. Si cela échoue également, vous devrez réinitialiser l'usine de réinitialiser l'appareil pour effacer l'état d'authentification non valide.

- Après avoir restauré les fonctionnalités, veuillez vous assurer que vos appareils exécutent la dernière application des équipes:

-

-

- Équipes Rooms sur Android (à la fois le calcul et la console): 1449 / 1.0.96.2025205603

- Panneau d'équipes: 1449 / 1.0.97.2025086303

- Teams Téléphone: 1449 / 1.0.94.2025168802

- Affichage des équipes: 1449 / 1.0.95.2024062804

-

Si votre organisation utilise des appareils SIP d'équipes, vous n'avez pas besoin de créer des listes d'exclusion pour eux au cas où ils seront déconnectés. Vous pouvez vous connecter aux appareils SIP à l'aide de l'application SIP Gateway. Pour empêcher ou atténuer l'impact des équipes de comptes associés de périphériques SIP, conservez la politique en mode « Rapport uniquement » pour ces comptes utilisateur ou partagés.

Si vous avez besoin d'aide pour compléter ces étapes ou si vous avez des questions, veuillez contacter votre équipe de compte Microsoft ou votre représentant du support.