Aujourd'hui, 9 novembre 2017, Wikileaks publie le code source et les journaux de développement à Rucheune composante majeure de l'infrastructure de la CIA pour contrôler ses logiciels malveillants.

Ruche résout un problème critique pour les opérateurs de logiciels malveillants de la CIA. Même l'implant de logiciels malveillants le plus sophistiqué sur un ordinateur cible est inutile s'il n'y a aucun moyen de communiquer avec ses opérateurs d'une manière sécurisée qui n'attire pas l'attention. En utilisant Ruche Même si un implant est découvert sur un ordinateur cible, l'attribuer à la CIA est difficile en regardant simplement la communication des logiciels malveillants avec d'autres serveurs sur Internet. Ruche Fournit une plate-forme de communication secrète pour toute une gamme de logiciels malveillants de la CIA pour envoyer des informations exfiltrées aux serveurs de la CIA et pour recevoir de nouvelles instructions des opérateurs de la CIA.

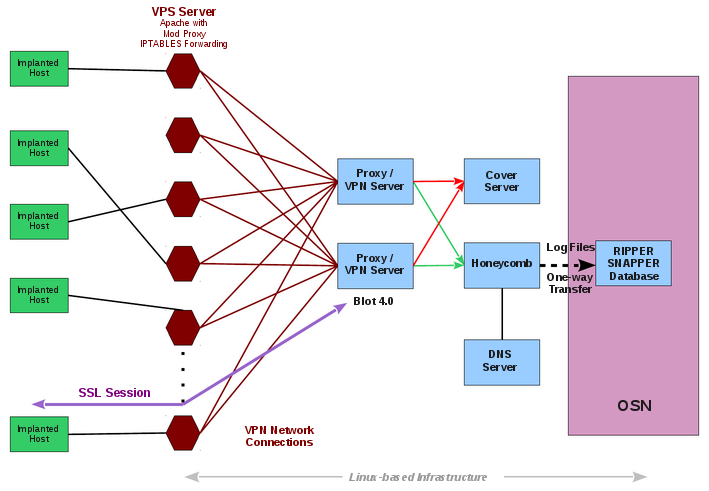

Ruche Peut servir plusieurs opérations en utilisant plusieurs implants sur les ordinateurs cibles. Chaque opération enregistre de manière anonyme au moins un domaine de couverture (par exemple, « Domain.com » parfaitement ennuyeux « ). Le serveur exécutant le site Web du domaine est loué auprès des fournisseurs d'hébergement commerciaux en tant que VPS (serveur privé virtuel) et son logiciel est personnalisé selon les spécifications de la CIA. Ces serveurs sont le côté public de l'infrastructure back-end CIA et agissent comme un relais pour le trafic HTTP (s) sur une connexion VPN à un serveur CIA « caché » appelé 'Blot'.

Le domaine de couverture fournit du contenu «innocent» si quelqu'un le navigue par hasard. Un visiteur ne soupçonnera pas que ce n'est rien d'autre qu'un site Web normal. La seule particularité n'est pas visible pour les utilisateurs non techniques – une option de serveur HTTPS qui n'est pas largement utilisée: Authentification client facultative. Mais Ruche utilise l'inhalé Authentification client facultative Pour que l'utilisateur naviguant sur le site Web ne soit pas obligé de s'authentifier – il est facultatif. Mais les implants parlent à Ruche s'authentifient et peut donc être détecté par le Tache serveur. Le trafic provenant d'implants est envoyé à une passerelle de gestion des opérateurs d'implantation appelée Rayon de miel (Voir graphique ci-dessus) Alors que tous les autres trafics vont à un serveur de couverture qui fournit le contenu insuspice pour tous les autres utilisateurs.

Les certificats numériques pour l'authentification des implants sont générés par la CIA imitant les entités existantes. Les trois exemples inclus dans le code source créent un faux certificat pour la société anti-virus Kaspersky Laboratory, Moscou faisant semblant d'être signé par Thawte Premium Server CA, Cape Town. De cette façon, si l'organisation cible examine le trafic de réseau sortant de son réseau, il est susceptible d'attribuer l'identité de l'exfiltration des données de la CIA à des entités non impliquées dont les identités ont été usurpées.

La documentation pour Ruche est disponible dans la série WikiLeaks Vault7.